前回のエントリーのあとにマシンを M2 MBP に更新したので、前回のエントリーで環境構築したところ、失敗したので、そのメモ。

エラーの発生

OpenJDK をクローンした後に、 bash ./configure --disable-precompiled-headers を実行すると、次のようなエラーが発生する。

checking for metal... [not found] checking if metal can be run using xcrun... no configure: error: XCode tool 'metal' neither found in path nor with xcrun /Users/example/ghq/github.com/openjdk/jdk/build/.configure-support/generated-configure.sh: line 84: 5: Bad file descriptor configure exiting with result code 1

デバッグ

XCode などはインストールされていることを確認してみる。

$ xcode-select --install xcode-select: error: command line tools are already installed, use "Software Update" to install updates $ xcode-select --print-path /Library/Developer/CommandLineTools $ which xcrun /usr/bin/xcrun

ところが、 xcrun metal が確認できない。

$ xcrun metal xcrun: error: unable to find utility "metal", not a developer tool or in PATH

解決

「xcrun metal not found」で検索して、以下の github のイシューを見つけたので試してみる。

$ sudo xcode-select --switch /Applications/Xcode.app/Contents/Developer

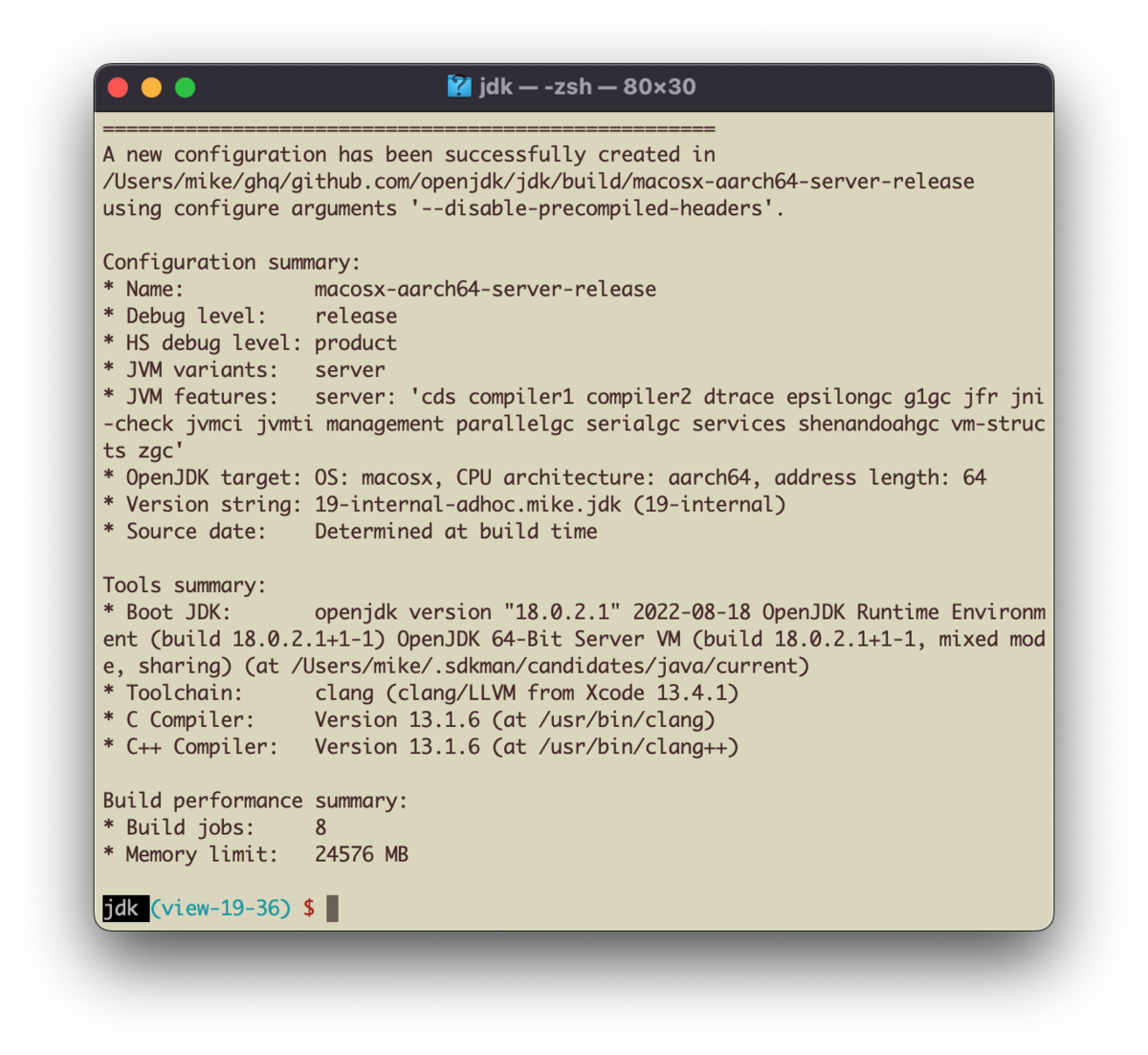

そして、 bash ./configure --disable-precompiled-headers を実行したら、成功した。